简介:钓鱼攻击是网络安全中最常见的威胁之一,钓鱼链接不仅出现在电子邮件中,还广泛存在于社交媒体、短信甚至广告中。本文将探讨如何识别钓鱼链接,并介绍如何通过KnowBe4平台提升员工的防钓鱼意识,降低企业面临的安全风险。

钓鱼攻击是网络安全中最常见的威胁之一,钓鱼链接不仅出现在电子邮件中,还广泛存在于社交媒体、短信甚至广告中。本文将探讨如何识别钓鱼链接,并介绍如何通过KnowBe4平台提升员工的防钓鱼意识,降低企业面临的安全风险。

根据Verizon《2024年数据泄露调查报告》(DBIR),人为错误仍是数据泄露的核心诱因——68%的安全事件与员工误操作、凭证泄露或社会工程攻击直接相关。更触目惊心的是,74%的网络入侵仅需一次成功的钓鱼点击:当员工不慎打开伪装成“高管紧急审批”的邮件,或扫描了嵌入虚假工资单的二维码时,攻击者便能绕过企业斥资百万部署的防火墙,直击核心数据。

一旦得逞,后果远超想象:敏感客户信息泄露可能导致千万级罚款(据IBM统计,2023年单次数据泄露平均成本达445万美元);勒索软件加密核心系统将迫使业务瘫痪数周;而品牌声誉的崩塌更需数年才能修复。面对如此风险,依赖员工的“临时警惕”无异于赌博——KnowBe4研究显示,30%的员工会在首次接触钓鱼链接时直接点击,且仅靠传统“填鸭式”培训可使点击率下降不足15%。

当钓鱼攻击已进化到利用AI生成“高仿”登录页面,企业亟需重构防御逻辑:将技术监控与“人”的行为改造深度绑定,而这正是KnowBe4通过“模拟钓鱼平台+沉浸式培训”实现的价值——不仅识别风险,更从根本上重塑员工的安全本能。

一、什么是钓鱼链接?

钓鱼链接是通过伪装成可信网站链接来欺骗用户的恶意链接。这些链接往往通过伪造银行、电子商务平台或社交媒体网站来引诱用户点击。一旦用户点击,恶意软件可能会被下载,或者用户会被引导到一个伪造的登录页面,泄露个人信息,甚至还会有财产损失。

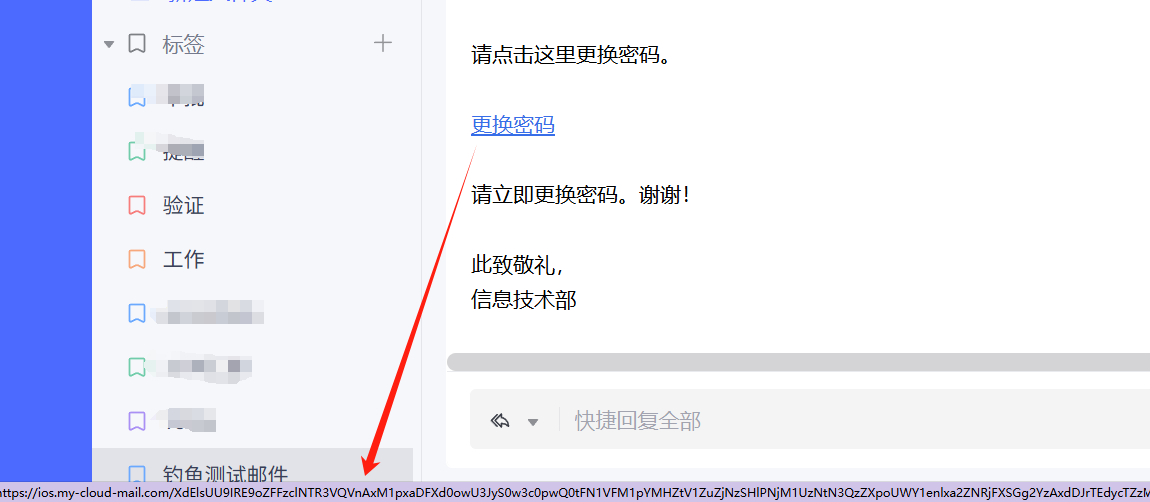

(钓鱼链接示例)

(钓鱼邮件页面示例)

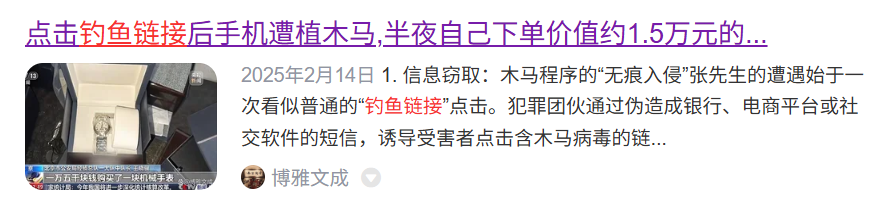

以下是几个具体被钓鱼的案例:

(点击该链接后电脑会被植入木马病毒)

二、如何识别钓鱼链接?

在电脑上,不要直接点击邮件中的链接,而是将鼠标悬停在链接上,查看浏览器底部或邮件客户端的真实地址是否与官方域名匹配。在手机上则可以长按链接查看真实网址。

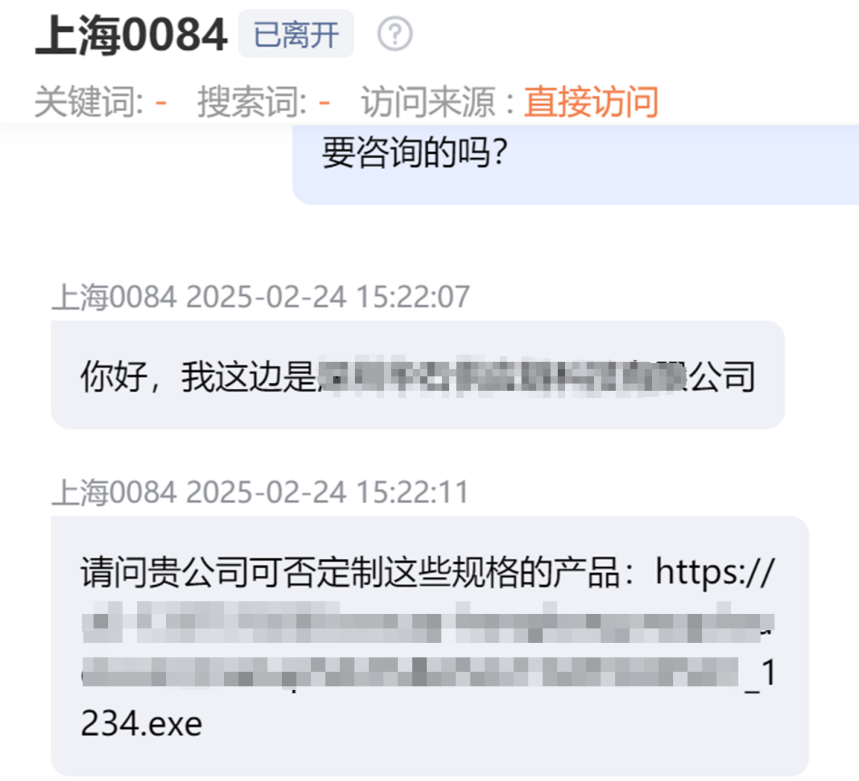

1. 警惕可执行文件(.exe、.scr、.bat等)

常见手法

- 钓鱼邮件或网站可能会诱导用户下载 .exe、.scr、.bat 等可执行文件,并声称是“重要文档”、“发票”、“安全补丁”等。

- 有些钓鱼攻击会利用 .zip 或 .rar 压缩文件包裹恶意可执行文件,掩盖真实扩展名。

案例

场景:您收到一封邮件,声称是供应商发送的最新订单信息,附件名为:

? “订单详情.pdf”(看似正常)

? “订单详情.pdf.exe”(实际是病毒文件,但Windows可能只显示“订单详情.pdf”)

如何防范

? 避免运行陌生的可执行文件,特别是 .exe、.scr、.bat、.vbs、.js 等格式。

? 开启 Windows 文件扩展名显示,防止恶意文件伪装成普通文档(订单详情.pdf.exe 可能只显示为 订单详情.pdf)。

? 尽量下载软件或文件时,直接访问官方网站,不要从不明邮件或社交媒体下载。

2. 识别恶意 PDF、Word、Excel 附件

常见手法

- 黑客会发送伪装成正规文档的 .pdf、.docx、.xlsx 文件,并在文件中嵌入恶意宏(Macro)或指向钓鱼网站的链接。

- 例如,Word 或 Excel 文件可能包含“启用宏”按钮,一旦启用,就会执行恶意代码。

案例

场景:您收到一封邮件,声称是公司财务部发来的工资调整文件,附件是 salary_update.docm(宏启用的Word文件)。打开后,文件提示您“必须启用宏才能查看完整内容”,但实际上,这可能会触发勒索软件。

如何防范

? 避免打开不明来源的文档附件,尤其是 .docm(带宏的Word)、.xlsm(带宏的Excel)、.pdf(可能包含恶意脚本)。

? 默认禁用 Office 宏,仅在完全信任来源的情况下才手动启用。

? 如果是 PDF,谨慎点击文档内的任何链接,可以右键复制链接,在浏览器地址栏检查真实目标地址。

3. 小心短链接(Bit.ly、t.cn、is.gd)

常见手法

- 黑客会使用短链接服务(如 bit.ly、t.cn、is.gd)隐藏真实网站地址,诱导用户点击。

- 例如,诈骗短信可能包含这样的链接:

- ? https://bit.ly/3xYz8P(无法直接判断真假)

- ? https://t.cn/A6UXP5G(可能跳转到钓鱼页面)

如何防范

? 不要轻易点击短链接,可以使用在线工具(如 https://www.expandurl.net/)展开短链接,查看真实目标网址。

? 企业、银行、支付平台通常不会在正式通知中使用短链接,如果看到短链接,要特别警惕。

? 可以手动访问官网,如 www.alipay.com,而不是点击未知的短链接。

4. 提防HTTPS的假象

常见手法

- 许多人误以为“HTTPS”代表安全,但实际上,钓鱼网站也可以使用 HTTPS。

- 黑客可以注册一个看似官方的域名,并使用免费 SSL 证书(如 Let's Encrypt),导致网站看起来“安全”:

- ? **https://secure-alipay.com/login**(假冒支付宝)

- ? **https://www.alipay.com/**(真正的支付宝)

如何防范

HTTPS 不能代表真实性,仍需检查域名拼写是否正确。

不要因为网站有 HTTPS(小绿锁)就掉以轻心,仍需验证网站是否可信。

5. 警惕社交媒体上的钓鱼链接

常见手法

- 攻击者会在微博、微信、QQ、抖音等社交平台上发布虚假广告或中奖信息,诱导用户点击钓鱼链接。

- 例如:“恭喜您获得 88 元微信红包,点击领取:https://wxbonus.com/get”

如何防范

不要相信社交媒体上的“官方”链接,真正的企业活动信息一般只在官网或官方APP内发布。

可以在搜索引擎中搜索该活动,看看是否真的存在,而不是直接点击链接。

6. 关注拼写错误和特殊字符

常见手法

- 有些钓鱼链接会用特殊字符混淆,比如:

- ? https://www.paypa1.com/(数字1代替字母l)

- ? https://www.alipay.?om/(用了类似字母“C”的特殊字符)

如何防范

仔细检查网址拼写,如 paypa1.com 和 paypal.com 可能看起来很像,但实际不同。

尽量手动输入网址,不要点击未知链接进入重要网站。

7. 多因素认证(MFA)可减少风险

- 即使您的密码被盗,启用 MFA(如短信验证码、身份验证APP)仍能保护您的账户。

- 例如,支付宝、微信、银行账户等都支持绑定二次验证,强烈建议开启。

启用双重认证(2FA),即使密码泄露,黑客也无法轻易登录账户。

使用安全认证APP(如Google Authenticator、Microsoft Authenticator),避免使用短信验证码(可能被劫持)。

总结

攻击方式 防范措施

- exe、.bat 可执行文件 不运行陌生软件,显示完整扩展名

- docm、.xlsm 宏病毒 默认禁用宏,不随意启用

短链接隐藏钓鱼地址 使用在线工具展开短链接

HTTPS 伪装安全网站 HTTPS 不代表可信,仍需检查域名

社交媒体钓鱼链接 官方活动只通过官网或APP发布

拼写错误、特殊字符 仔细核对网址拼写

账号被盗 启用多因素认证(MFA)

分析案例 1:伪造银行短信诈骗

场景:您收到一条短信,声称“您的招商银行账户存在风险,请立即登录网银验证,否则账户将被冻结。”短信附带一个链接:

- 钓鱼链接: https://cmbchina-security.com/login

- 真实链接: https://www.cmbchina.com/

分析:

- 假冒银行官方域名:

正确的招商银行网址是 www.cmbchina.com,而钓鱼链接 cmbchina-security.com 添加了 security,制造安全相关的假象。 - 短信钓鱼:

- 骗子利用“账户冻结”恐吓用户,诱导其点击钓鱼网站输入银行账号、密码甚至 U 盾信息。

防范方法:

- 银行官网域名不会变,招商银行的官方网址永远是 www.cmbchina.com,不会有 -security、-verify 等变种。

- 银行不会通过短信或电话要求用户登录网银,如有疑问,直接拨打官方客服电话咨询(如招商银行:95555)。

- 使用官方APP处理银行业务,不要通过短信链接操作。

分析案例 2:冒充京东客服的诈骗链接

场景:您接到一个“京东客服”的电话,对方声称“您的PLUS会员已自动续费,如需取消请访问以下链接处理。”

- 钓鱼链接: https://vip-jdplus.com/cancel

- 真实链接: https://plus.jd.com/

分析:

- 域名拼写相似:

真实的京东PLUS会员官网是 plus.jd.com,而钓鱼网站的 vip-jdplus.com 只是模仿了 JD 和 PLUS,但并非官方域名。 - 假客服诈骗:

- 诈骗者利用“自动扣费”引发焦虑,让用户主动点击链接,输入账号密码或银行卡信息。

防范方法:

- 检查域名拼写,京东官方页面只会以 jd.com 结尾,而不会是 jdplus.com 之类的变种。

- 不要轻信客服来电,京东的续费信息可以直接在 京东APP > 会员中心 查看。

- 在官网查询订单,如果真的有续费问题,可以直接进入京东 www.jd.com 自行核实。

三、检查钓鱼链接的关键步骤

- 鼠标悬停查看真实目标地址(电脑端);长按链接查看网址(手机端)。

- 检查域名拼写,避免 alipay-security.com、wxpay-refund.com 这类混淆性域名。

- 注意主域名结构,www.alipay.com 才是官方的,而 alipay-security.com 不是。

- 警惕短信、电话中的“账户异常”或“自动续费”通知,可直接在官方APP或官网验证。

- 银行、支付宝、微信支付不会通过短信或邮件要求用户登录,如有疑问可拨打官方客服电话核实。

通过这些方法,您可以有效识别钓鱼链接,避免上当受骗,保护自己的个人信息和资金安全。

四、KnowBe4如何系统性降低钓鱼风险

KnowBe4是一款领先的安全意识培训平台,专注于帮助企业提高员工对钓鱼攻击的警觉性。通过持续的钓鱼模拟攻击和培训,KnowBe4可以帮助企业检测员工对钓鱼攻击的反应,并提供必要的指导来减少被攻击的风险。

- 安全意识培训(Security Awareness Training):

定制化课程:针对钓鱼链接识别的互动式培训(视频、测验、游戏化学习)。

多语言支持:覆盖全球员工,减少文化差异导致的误判。 - 模拟钓鱼攻击(Phishing Simulation):

定期测试:发送模拟钓鱼邮件,测试员工对链接的警惕性。

实时反馈:点击链接后弹出教学页面,即时纠正错误行为。 - 自动化响应与报告:

Phish Alert Button:员工可一键上报可疑邮件,IT团队快速分析。

风险仪表盘:量化企业钓鱼风险指数,跟踪培训效果。

钓鱼安全测试

钓鱼安全测试的工作流程:

1.立即启动测试,最多覆盖100个用户(无需与任何人沟通)。

2.从20多种语言中选择,并根据您的环境自定义钓鱼测试模板。

3.选择用户点击后看到的登录页面,可以是培训页面,也可以是404页面,帮助提醒用户注意到安全漏洞。

4.展示用户忽略的红旗或错误信息,帮助他们了解哪些钓鱼特征未被识别。

5.在24小时内将包含钓鱼易感性百分比和图表的PDF发送到您的邮箱,方便与管理层分享。

6.查看您的组织与同行业其他公司相比的钓鱼易感性。

7.钓鱼易感性百分比通常高于预期,这是为安全预算争取支持的有力证据。

通过这种测试,您可以清晰地评估员工的钓鱼识别能力,了解可能的安全漏洞,并将测试结果作为改进安全培训和争取预算的依据。

检查员工安全意识,免费测试,快来联系我们!

芯耀

芯耀

3323

3323